|

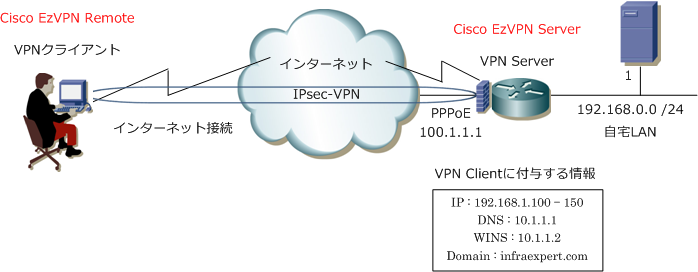

◆ リモートアクセスVPN - EzVPNサーバの設定 ( サンプルコンフィグ その1 )

以下の設定の場合、上図の「社内LAN」から「IPsecルータ」を介してインターネットへの通信はできません。

また、上図のVPNクライアントは「IPsecルータ」とIPsecピアが確立した後、「社内LAN」に対してアクセス

できるようになりますが、デフォルトの設定ではインターネット通信できないようになるのが正常な動作です。

◆ サンプルコンフィグ ( 以下の設定は、上記内容が前提のコンフィグレーション )

aaa new-model

aaa authentication login VPNAUTHE local

aaa authorization network VPNAUTHO local

!

username ciscovpn password cisco

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp keepalive 30 periodic

!

crypto isakmp client configuration group VPNCLIENT

key cisco

dns 10.1.1.1

wins 10.1.1.2

domain infraexpert.com

pool ezremote

save-password

!

crypto isakmp profile VPN-PROFILE

match identity group VPNCLIENT

client authentication list VPNAUTHE

isakmp authorization list VPNAUTHO

client configuration address respond

!

crypto ipsec transform-set REMO-IPSEC esp-3des esp-md5-hmac

!

crypto dynamic-map REMO 1

set transform-set REMO-IPSEC

set isakmp-profile VPN-PROFILE

!

crypto map EZVPN 1 ipsec-isakmp dynamic REMO

!

interface loopback 0

ip address 100.1.1.1 255.255.255.255

interface GigabitEthernet0/0

no ip address

pppoe enable

pppoe-client dial-pool-number 1

!

interface GigabitEthernet0/1

ip address 192.168.0.254 255.255.255.0

ip tcp adjust-mss 1356

!

interface Dialer1

ip unnumbered Loopback0

ip access-group A-security in

ip mtu 1454

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map EZVPN

!

ip local pool ezremote 192.168.1.100 192.168.1.150

ip route 0.0.0.0 0.0.0.0 Dialer1

!

ip access-list extended A-security

permit esp any host 100.1.1.1

permit udp any host 100.1.1.1 eq isakmp

!

dialer-list 1 protocol ip permit

!

|

今回の設定例では、VPNクライアントが1台であることが前提のコンフィグですが、仮に同時接続が5台で

あるとしても、VPNサーバ側のコンフィグは以下のように5名分のユーザ名を追加するだけでOKとなります。

接続台数が増えることで処理能力や帯域幅は懸念点ですが、コンフィグとしては以下を除いて特に変化なし。

username ciscovpn1 password cisco1

username ciscovpn2 password cisco2

username ciscovpn3 password cisco3

username ciscovpn4 password cisco4

username ciscovpn5 password cisco5

|

◆ リモートアクセスVPN - スプリットトンネリングの設定

上記コンフィグにより、リモートアクセスVPN接続ではできますが、上記のコンフィグのままであると全ての

トラフィックはVPN Serverを経由して通信するこになります。そこで、スプリットトンネリングという機能

を使用すれば、VPNクライアントからどの宛先へのトラフィックに対してIPsecを適用すればいいのかを判断

できるようになるので、下図の通りVPN接続状態でもVPNクライアントから直接インターネットができます。

crypto isakmp client configuration group VPNCLIENTに「acl 102」を追加してACL102を追加しています。

crypto isakmp client configuration group VPNCLIENT

acl 102

access-list 102 permit ip 192.168.0.0 0.0.0.255 192.168.1.0 0.0.0.255

|

WindowsタスクバーのVPN Clientアイコンを右クリックし「統計情報(S)」のルートの詳細で確認できます。

以下ではVPNクライアントから「192.168.0.0/24」には暗号化によるIPsec通信を行うことを意味しています。

※ ACLの向きに注意しましょう。逆向きに設定するミスが多いです。

◆ リモートアクセスVPN - EzVPNサーバの設定 ( サンプルコンフィグ その2 )

以下の設定の場合、上図の「自宅LAN」から「cisco ISR1812」を介してインターネットへの通信は可能です。

上図のVPNクライアントは「cisco ISR1812」とIPsecピアが確立した後、「自宅LAN」にアクセスすることが

できるようになりますが、デフォルト設定ではインターネット通信ができないようになるのが正常な動作です。

以下の設定では、ISR1812が固定のグローバルIPアドレスを取得できない場合でも、リモートアクセスVPN

接続ができる設定です。ただしその場合、WAN側(インターネット接続側)のACLの設定は工夫が必要です。

◆ サンプルコンフィグ

aaa new-model

aaa authentication login VPNAUTHE local

aaa authorization network VPNAUTHO local

!

ip inspect name CBAC tcp

ip inspect name CBAC udp

ip inspect name CBAC ftp

!

username ciscovpn password cisco

!

crypto isakmp policy 1

encr 3des

hash md5

authentication pre-share

group 2

crypto isakmp keepalive 30 periodic

!

crypto isakmp client configuration group VPNCLIENT

key cisco

dns 10.1.1.1

wins 10.1.1.2

domain infraexpert.com

pool ezremote

save-password

!

crypto isakmp profile VPN-PROFILE

match identity group VPNCLIENT

client authentication list VPNAUTHE

isakmp authorization list VPNAUTHO

client configuration address respond

!

crypto ipsec transform-set REMO-IPSEC esp-3des esp-md5-hmac

!

crypto dynamic-map REMO 1

set transform-set REMO-IPSEC

set isakmp-profile VPN-PROFILE

!

crypto map EZVPN 1 ipsec-isakmp dynamic REMO

!!

interface FastEthernet0

no ip address

duplex auto

speed auto

pppoe enable

pppoe-client dial-pool-number 1

!

interface FastEthernet2

spanning-tree portfast

!

interface FastEthernet3

spanning-tree portfast

!

interface FastEthernet4

spanning-tree portfast

!

interface Vlan1

ip address 192.168.0.254 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1356

!

interface Dialer1

ip address negotiated

ip access-group A-security in

ip mtu 1454

ip nat outside

ip inspect CBAC out

ip tcp adjust-mss 1454

ip virtual-reassembly

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map EZVPN

!

ip local pool ezremote 192.168.1.100 192.168.1.150

ip route 0.0.0.0 0.0.0.0 Dialer1

!

no ip http server

no ip http secure-server

ip nat inside source list 101 interface Dialer1 overload

!

ip access-list extended A-security

permit esp any host 100.1.1.1

permit udp any host 100.1.1.1 eq isakmp

!

access-list 101 deny ip 192.168.0.0 0.0.0.255 192.168.1.0 0.0.0.255

access-list 101 permit ip 192.168.0.0 0.0.0.255 any

!

dialer-list 1 protocol ip permit

!

|

|