|

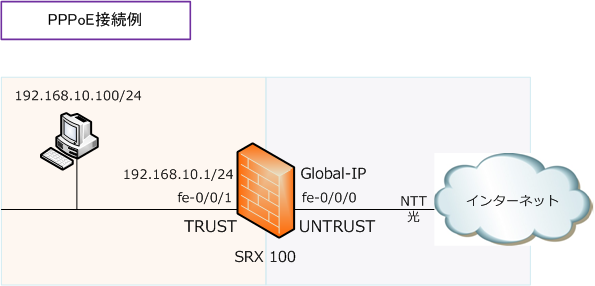

◆ SRX - PPPoE接続の設定例(動的 1 IP接続)

設定を全消去して 0 から設定を行います。なお、紹介するコンフィグはPPPoE接続のための最小限の内容。

※ deleteコマンドで全ての設定削除後に set system root-authentication plain-text-password

でのパスワード設定は必要です。

1. LAN側のインターフェースの設定

# set security zones security-zone TRUST interfaces fe-0/0/1

# set interfaces fe-0/0/1 unit 0 family inet address 192.168.10.1/24

|

2. 管理アクセスのためのシステムサービス有効化け設定(オプション)

#set system services ssh

#set system services telnet

#set system services web-management http interface fe-0/0/1

#set system services web-management https system-generated-certificate

#set system services web-management https interface fe-0/0/1

|

3. ONUが接続するWAN側インターフェースの設定

# set interfaces fe-0/0/0 unit 0 encapsulation ppp-over-ether

# set security zones security-zone UNTRUST interfaces pp0

|

4. ONUが接続するインターフェース「fe-0/0/0」上でPPPoEの各種設定

# set interfaces pp0 unit 0 pppoe-options underlying-interface fe-0/0/0.0

# set interfaces pp0 unit 0 pppoe-options auto-reconnect 10

# set interfaces pp0 unit 0 pppoe-options client

# set interfaces pp0 unit 0 family inet mtu 1454

# set interfaces pp0 unit 0 family inet negotiate-address

|

5. PPPoEにおけるCHAP認証の設定

# set interfaces pp0 unit 0 ppp-options chap default-chap-secret PASSWORD

# set interfaces pp0 unit 0 ppp-options chap local-name username@isp.ne.jp

# set interfaces pp0 unit 0 ppp-options chap passive

|

※ 「username@isp.ne.jp」 と「PASSWORD」には、ISPから付与されたユーザIDとパスワード情報を入力します。

6. TCP MSSの設定 ( オプション設定 )

| # set security flow tcp-mss all-tcp mss 1414 |

7. デフォルトルートの設定

# set routing-options static route 0.0.0.0/0 next-hop pp0.0

|

8. NATの設定

# edit security nat source

# set rule-set TRUST-TO-UNTRUST from zone TRUST

# set rule-set TRUST-TO-UNTRUST to zone UNTRUST

# set rule-set TRUST-TO-UNTRUST rule 1 match source-address 192.168.10.0/24

# set rule-set TRUST-TO-UNTRUST rule 1 then source-nat interface

# top

|

9. セキュリティポリシーの設定

# set security address-book TRUST-NW address NW1 192.168.10.0/24

# set security address-book TRUST-NW attach zone TRUST

# edit security policies from-zone TRUST to-zone UNTRUST

# set policy TRUST-TO-UNTRUST match source-address NW1

# set policy TRUST-TO-UNTRUST match destination-address any

# set policy TRUST-TO-UNTRUST match application any

# set policy TRUST-TO-UNTRUST then permit

# top

|

10. TRUSTゾーンのインターフェースそのものに対する全ての着信トラフィックの許可(使用するサービスとプロトコルの許可)

# set security zones security-zone TRUST host-inbound-traffic system-services

all

# set security zones security-zone TRUST host-inbound-traffic protocols

all

|

※ 上記2行は設定されていなくても、クライアントPCはPPPoE接続によるインターネット通信できます。

PPPoEネゴシエーションが成功すると show ppp interface pp0 extensive で上記ステータスを確認できます。

上記ステータスにある「Local address」にはSRX100のI/Fが取得したグローバルIPアドレスが表示されます。

そして「Remote address」には、ネクストホップアドレス(PPPoEサーバのアドレス)が表示されます。

以下の通り「LCP State:Opened」となりAuthentication:CHAPが「State:Chap-resp-sent」状態まで

進みますが、上図のようにLCPとIPCPが「Opened」とならず「Closed」の状態になってしまう場合、ユーザ

IDとパスワードが間違っている可能性が高い。再度、ISPから付与されるユーザIDとパスワードを確かめよう。

PPPoE接続が上手くいかない理由の多くがユーザIDとパスワードの設定ミスが多いですが、認証方式のミス

も多いので接続するISPの認証方式がCHAPなのかPAPなのか再度確認しましょう。これらの設定情報にも

間違いがないにも関わらず上手くいかない場合は、デバッグを実施しPPPoEのログを取得し確認しましょう。

set protocols pppoe traceoptions file PPPOELOG1

set protocols pppoe traceoptions level all

set protocols pppoe traceoptions flag all

root# run show log PPPOE1 | last

ログを確認できたら上記設定をdeleteすることを忘れないようにしましょう。

traceoptionsはデフォルトで /var/tmp/kmd に出力されますが、上記設定コマンドのように「PPPOELOG1」

というファイル名を設定した場合、そのtraceoptionsによるデバックログは「PPPOELOG1」に出力されます。

|