|

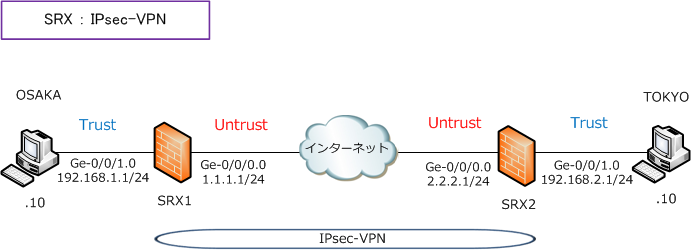

◆ SRX - IPsec-VPNの設定例

SRXのIPsec-VPN ( Policy-Based VPNとRoute-Based VPN ) の設定方法を下図を前提に解説します。

◆ IKEフェーズ1 - プロポーザルの設定

1行目 : 認証方法の設定。pre-shared-keysと設定しましょう。

2行目 : Diffie-Hellman groupの設定。group2 を使用するのが一般的です。

3行目 : 認証アルゴリズムの設定。ここでは sha1と設定しています。

4行目 : 暗号アルゴリズムの設定。ここでは aes-128-cbc と設定しています。

# set security ike proposal IKEP1-PROPOSAL authentication-method pre-shared-keys

# set security ike proposal IKEP1-PROPOSAL dh-group group2

# set security ike proposal IKEP1-PROPOSAL authentication-algorithm sha1

# set security ike proposal IKEP1-PROPOSAL encryption-algorithm aes-128-cbc

|

SRXの場合、Pre-definedされた以下のIKEフェーズ1の組み合わせを使用することも可能です。

| コマンド |

説明 |

内容 |

| basic |

Proposal 1 : Preshared key, DH g1, DES, SHA1

Proposal 2 : Preshared key, DH g1, DES, MD5 |

pre-g1-des-sha

pre-g1-des-md5 |

| compatible |

Proposal 1 : Preshared key, DH g2, 3DES, SHA1

Proposal 2 : Preshared key, DH g2, 3DES, MD5

Proposal 3 : Preshared key, DH g2, DES, SHA1

Proposal 4 : Preshared key, DH g2, DES, MD5 |

pre-g2-3des-sha

pre-g2-3des-md5

pre-g2-des-sha

pre-g2-des-md5 |

| standard |

Proposal 1 : Preshared key, DH g2, 3DES, SHA1

Proposal 2 : Preshared key, DH g2, AES128, SHA1 |

pre-g2-3des-sha

pre-g2-aes128-sha |

◆ IKEフェーズ1 - IKEポリシーの設定 ( モード、プロポーザル、pre-shared-key )

1行目 : モードの設定。両拠点とも固定IPの場合はmainと指定します。

2行目 : IKEポリシーで参照するIKEプロポーザル「IKEP1-PROPOSAL」を定義します。

3行目 : pre-shared-keyの設定

# set security ike policy IKEP1-POLICY mode main

# set security ike policy IKEP1-POLICY proposals IKEP1-PROPOSAL

# set security ike policy IKEP1-POLICY pre-shared-key ascii-text juni1234

|

◆ IKEフェーズ1 - IKEポリシーの設定 ( モード、プロポーザル、pre-shared-key )

1行目 : IKEゲートウェイに適用するIKEポリシーの設定

2行目 : 対向拠点のVPN装置のIPアドレスの指定(到達性のあるIPアドレスを指定)

3行目 : IKEゲートウェイとして使用するインターフェースの指定

# set security ike gateway IKEP1-GWTOKYO ike-policy IKEP1-POLICY

# set security ike gateway IKEP1-GWTOKYO address 2.2.2.1

# set security ike gateway IKEP1-GWTOKYO external-interface fe-0/0/0.0

|

◆ IKEフェーズ2 - プロポーザルの設定

1行目 : IKEフェーズ2で使用するプロトコルの設定。espを使用するのが一般的です。

2行目 : IKEフェーズ2で使用する認証アルゴリズムの設定。ここではhmac-sha1-96と設定。

3行目 : IKEフェーズ2で使用する暗号アルゴリズムの設定。ここではaes-128-cbcと設定しています。

# set security ipsec proposal IKEP2-PROPOSAL protocol esp

# set security ipsec proposal IKEP2-PROPOSAL authentication-algorithm hmac-sha1-96

# set security ipsec proposal IKEP2-PROPOSAL encryption-algorithm aes-128-cbc

|

SRXの場合、Pre-definedされた以下のIKEフェーズ2の組み合わせを使用することも可能です。

| コマンド |

説明 |

説明 |

| basic |

Proposal 1 : no PFS, ESP, DES, SHA1

Proposal 2 : no PFS, ESP, DES, MD5 |

nopfs-esp-des-sha

nopfs-esp-des-md5 |

| compatible |

Proposal 1 : no PFS, ESP, 3DES, SHA1

Proposal 2 : no PFS, ESP, 3DES, MD5

Proposal 3 : no PFS, ESP, DES, SHA1

Proposal 4 : no PFS, ESP, DES, MD5 |

nopfs-esp-3des-sha

nopfs-esp-3des-md5

nopfs-esp-des-sha

nopfs-esp-des-md5 |

| standard |

Proposal 1 : DH g2, ESP, 3DES, SHA1

Proposal 2 : DH g2, ESP, AES128, SHA1 |

g2-esp-3des-sha

g2-esp-aes128-md5

|

◆ IKEフェーズ2 - IPSECポリシーの設定 ( プロポーザルの指定、DHグループの指定 )

1行目 : IKEフェーズ2で使用するプロポーザルの指定。

2行目 : IKEフェーズ2で使用するDHグループの指定。ここではgroup2を指定。

# set security ipsec policy IKEP2-POLICY proposals IKEP2-PROPOSAL

# set security ipsec policy IKEP2-POLICY perfect-forward-secrecy keys group2

|

◆ IKEフェーズ2 - IPSECポリシーの設定 ( プロポーザルの指定、DHグループの指定 )

1行目 : IKEゲートウェイの指定。

2行目 : IKEフェーズ2ポリシーの指定。

3行目 : オプション ( 即時にVPNトンネルの確立 )

4行目 : オプション ( VPNの監視 )

# set security ipsec vpn IKEP2-VPN ike gateway IKEP1-GWTOKYO

# set security ipsec vpn IKEP2-VPN ike ipsec-policy IKEP2-POLICY

# set security ipsec vpn IKEP2-VPN establish-tunnels immediately

# set security ipsec vpn IKEP2-VPN vpn-monitor optimized

|

◆ Route-Based VPNの設定 ( Policy-Basedで実装する場合は不要 )

1行目 : トンネルインターフェースのIPアドレスを設定

2行目 : トンネルインターフェースをゾーンへ割り当てる設定

3行目 : トンネルインターフェースとVPN設定を関連付ける設定

4行目 : VPN接続先のLANネットワークへのルーティング設定 ( トンネルインターフェースを指定 )

# set interfaces st0 unit 0 family inet address 10.1.1.1/24

# set security zones security-zone VPN interfaces st0.0

# set security ipsec vpn IKEP2-VPN bind-interface st0.0

# set routing-options static route 192.168.2.0/24 next-hop st0.0

|

◆ Policy-Based VPNの設定 ( Route-Basedで実装する場合は不要 )

通常のセキュリティポリシーのpermit構文で「tunnel」キーワードでポリシーに適用するVPNを

指定し、そのペアポリシーを指定します。これらのペアポリシーは対称性のある設定を行います。

# edit security policies from-zone Trust to-zone Untrust

# set policy OSAKA-TOKYO match source-address OSAKA-NW1

# set policy OSAKA-TOKYO match destination-address TOKYO-NW1

# set policy OSAKA-TOKYO match application any

# set policy OSAKA-TOKYO then permit tunnel ipsec-vpn IKEP2-VPN

# set policy OSAKA-TOKYO then permit tunnel pair-policy TOKYO-OSAKA

# edit security policies from-zone Untrust to-zone Trust

# set policy TOKYO-OSAKA match source-address TOKYO-NW1

# set policy TOKYO-OSAKA match destination-address OSAKA-NW1

# set policy TOKYO-OSAKA match application any

# set policy TOKYO-OSAKA then permit tunnel ipsec-vpn IKEP2-VPN

# set policy TOKYO-OSAKA then permit tunnel pair-policy OSAKA-TOKYO

|

|