|

◆ VTYへのアクセス制御

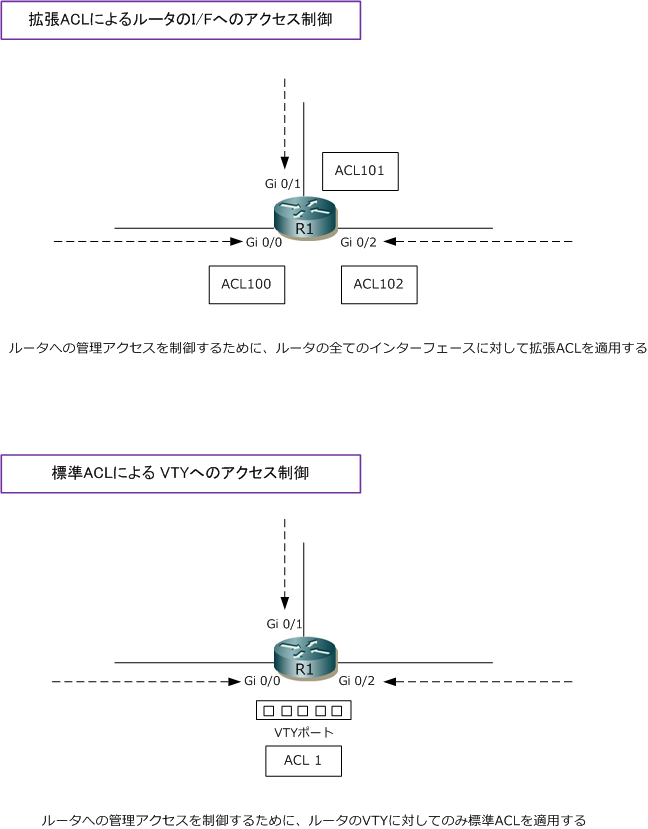

ACLはルータを通過するパケットフィルタリング以外に、ルータへの管理アクセスに対するフィルタリング

にも利用されます。Ciscoルータには、VTY( Virtual Type Terminal )ポートが最低でも5つ以上はあり、

ネットワーク管理者はtelnet接続やSSH接続によりこのVTY回線にアクセスすることでルータを管理します。

例えば、3つのインターフェースがあるルータなら、この3つのインターフェース全てに拡張ACLを適用して

ルータに着信するTelnet/SSH接続パケットを「許可または拒否」させればいいのですが、そのような面倒

なことをしなくても、VTYにだけ標準ACLを適用すれば1つのACLだけでルータへのアクセスを制御できます。

◆ VTYへのアクセス制御の設定

先ず、ルータへの管理アクセスを「許可または拒否」する送信元アドレスを定義するために、標準ACLを

設定します。標準ACLは「番号付き標準ACL」または「名前付き標準ACL」のどちらでも適用できます。

◆ 番号付き標準ACLの作成

(config)# access-list number [ permit | deny ] source wildcard

次に、VTY回線に対してACLを適用します。

◆ VTY回線へのACLの適用

(config)# line vty 0 15

(config-line)# access-class [ number | name ] [ in | out ]

それでは具体的に設定例を見てみます。下図の通り、ルータそのものへの管理アクセスは拡張ACLを

インターフェースに適用するより、ルータのVTY回線に対して適用する方がシンプルな設定になります。

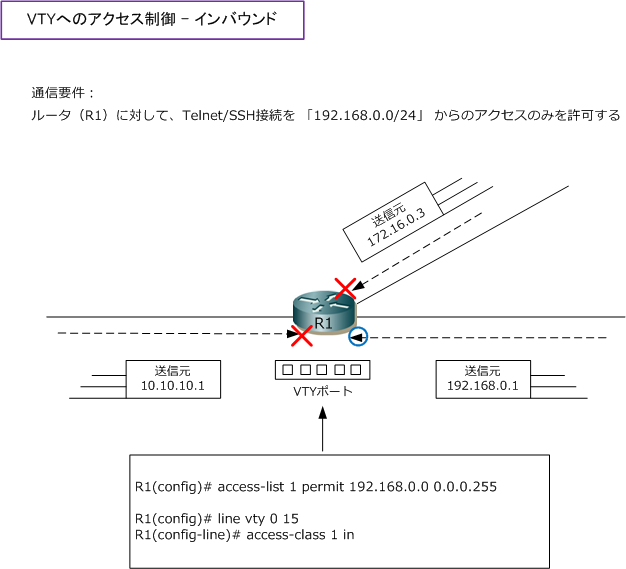

VTYへのアクセス制御は、ルータへの管理アクセス(Telnet/SSH接続)の制御という点でインバウンドで

適用する制御が一般的ですが、VTYへのアクセス制御としてアウトバウンドでも制御することができます。

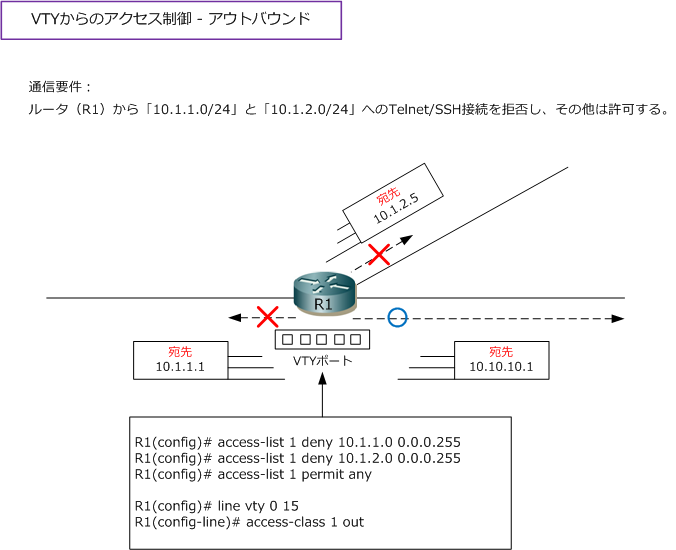

アウトバウンドで適用した場合、そのルータから別のネットワーク機器へ管理アクセス(Telnet/SSH接続)

する際の宛先への通信を制御することができます。今までは標準ACLは「送信元アドレスのチェック」という

位置付けで使用されていましたが、VTYからのアクセス制御(アウトバウンド)においては、この標準ACLは

「 送信元アドレスのチェック 」ではなくて、「 宛先アドレスのチェック 」という位置付けで使用されます。

重要な繰り返しになりますが、このVTYからのアクセス制御は「ルータを通過するトラフィック」ではなくて

「ルータ自身から発生するトラフィック」が対象となります。そしてそのトラフィックはルータ自身で実行した

Telnet/SSH のトラフィックが対象(ルータでtelnet 10.1.1.1と入力した場合に発生するトラフィック)です。

|