|

�@���@Cisco Secure ACS�Ƃ�

�@Cisco Secure ACS�́ARadius��TACACS+�Ȃǂ̕����̃v���g�R�����T�|�[�g����A�N�Z�X����T�[�o�ł��B

�@ACS5.x �����݂̍ŐV�o�[�W�����ł��B�ȑO�̃o�[�W�����ł́AWindows�T�[�o��ł���ACS�삳����

�@���܂������A���݁A�n�[�h�E�F�A�A�v���C�A���X�ł���uCSACS-1121-K9�v�ł́ALinux��œ��삳���܂��B

�@�� ACS5.x ��OS/�A�v���P�[�V�����ŋ������Ă���AVMWare (CSACS-5.x-VM-K9) ���T�|�[�g���Ă��܂��B

�@�@�@�@�@�@�@�@�@�@�@�@

�@���@Cisco Secure ACS 5.x �̊T�v

| ACS 5.x �̓��� |

���� |

| Rules-Based Policy ���f�� |

�@���[���x�[�X�����̃|���V�[���f���ɂ��_��ȃ|���V�[�K�p������ |

| �Ď� �E ���|�[�g �E ���O�̓��� |

�@�Ď��A���|�[�g�A�g���u���V���[�e�B���O���̃��O�o�͋@�\�̓��� |

| �O���A�g�̌��� |

�@Active Directory�ALDAP�Ȃǂ̊O���F��|���V�[�f�[�^�x�[�X�̘A�g���� |

| �������v���P�[�V���� |

�@Primary��Secondary(s)�@�̓����������A�b�v�f�[�g�Ŏ��s |

| 2��ނ̃v���b�g�t�H�[���̃T�|�[�g |

�@Linux�x�[�X�̃n�[�h�E�F�A�A�v���C�A���X or VMware�̃o�[�`�����A�v���C�A���X |

�@���@Cisco Secure ACS 5.4 �̎d�l

�@���@Cisco 1121 Secure ACS 5.4 Appliance �d�l

| �R���|�[�l���g |

�d�l |

| CPU |

Intel Xeon 2.66-GHz Q9400�i�N�A�b�h �R�A�j |

| �V�X�e�������� |

4 GB DDR II ECC |

| �n�[�h�f�B�X�N |

2 X 250 GB 7.2K RPM 3.5 �C���` SATA |

| ���w���X�g���[�W |

DVD-ROM |

| �C���^�[�t�F�[�X |

4 10/100/1000�ARJ-45 �C���^�[�t�F�C�X |

| I/O�|�[�g |

�V���A�� �|�[�g �~ 1�AUSB 2.0 �~ 4�i�O�ʁ~ 2�A�w�ʁ~ 2�j�ASVGA Video |

| ���@(1RU) / �d�� |

44cm�i���j�~55.9�i���s���j�~4.45�i�����jcm / 11.0�i�ŏ��j�` 12.7 kg�i�ő�j |

| �d���e�� |

351W �ėp�A�����芷 |

�@���@Cisco Secure ACS 5.4 for VMware �̍ŏ��v��

| �R���|�[�l���g |

�d�l |

| VMware�o�[�W���� |

VMware ESX 4.1, i4.1, or 5.0 |

| OS |

Linux |

| CPU |

2 CPUs (dual CPU, Xeon, Core2 Duo or 2 single CPUs) |

| �V�X�e�������� |

4 GB RAM |

| �n�[�h�f�B�X�N�v�� |

60 �` 750 GB �̃��[�U�ݒ肪�\ �i �����F150GB�ȏ� �j |

| �C���^�[�t�F�[�X |

1Gbps |

�@���@Cisco Secure ACS 5.X �@�\

| �@�\ |

Cisco 1121 Secure ACS 5.X |

| AAA�Ή��v���g�R�� |

RADIUS�ATACACS+ |

| �v���L�V�@�\ |

RADIUS�ATACACS+ |

| �F�v���g�R�� |

ASCII/PAP�AMSCHAPv1/MSCHAPv2�ACHAP |

| �F�v���g�R���iEAP�j |

EAP-MD5�ALEAP�APEAP�iEAP-GTC�j�AEAP-FAST�AEAP-MSCHAPv2�AEAP-TLS�APEAP-TLS |

| �F�f�[�^�x�[�X |

ACS���[�J��DB�AAD�ALDAP�A�����^�C���p�X�iRSA SecurID�ARADIUS�j |

| �L���p�V�e�B |

ACS���[�J��DB �F 300,000���[�U�@/�@�@AAA�f�o�C�X �F 50,000�� |

�@���@Cisco Secure ACS 5.x �̊T�v

�@ACS5.x�̐ݒ胁�j���[�͉��}�̒ʂ�A�����ɂ���܂��BACS5.x �ł́A���̐ݒ胁�j���[�ɏ]���Đݒ肵�܂��B

�@���j���[�̏��Ԓʂ�A�@ Network Resources�̍쐬 �� �A Identity Stores�̐ݒ� (Active Directory�A�g) ��

�@�B Policy Elements�̐ݒ� �� �C Access Polices�̐ݒ� �� �D �ؖ������s�܂��̓C���X�g�[���̏��ƂȂ�܂��B

�@�@�@�@

�@�����ł́AACS5.x�̐ݒ胁�j���[���AACS4.x�̂ǂ̐ݒ胁�j���[�ɂ�����̂��̑Δ�\���ŏ��ɏЉ�܂��B

�@�ȉ��̂Ƃ���AACS5.x�ɔ�ׂ��ACS4.x�ł͐ݒ胁�j���[�̊K�w������肭�o���Ă��Ȃ����Ƃ�������܂��B

| ACS5.x |

ACS4.x |

| Network Resources |

Network Configuration |

| Users and Identity Stores |

User Setup |

| Group Setup |

| External User Databases |

| Policy Elements |

User Setup |

| Group Setup |

| Shared Profile Components |

| Access Policies |

Group Setup |

| External User Databases |

| Network Access Profiles |

| System Administration |

System Configuration |

| Administration Control |

�@ACS5.x �̊e���j���[�̊T�v�͈ȉ��̒ʂ�ł��B

| ACS5.x |

���� |

| Network Resources |

�@Cisco���[�^��Catalyst��AAA�N���C�A���g�iRadius�N���C�A���g�܂���Tacacs+�N���C�A���g�j��

�@�o�^���郁�j���[�BAAA�N���C�A���g��Location(�@��̏ꏊ�j�̏���Device Type(�@��̎�ށj

�@��2�̑����ɕ��ނł���B�쐬���͈�ʓI��Location Type �� Device Type �� AAA�N���C�A���g�B

|

Users and

Identity Stores |

�@�F�̍ۂɎg�p����f�[�^�x�[�X��o�^���郁�j���[�BACS�����̃f�[�^�x�[�X�𗘗p����ꍇ��

�@Internal Identity Store�AActive Directory�Ȃǂ̊O���̃f�[�^�x�[�X�𗘗p����ꍇ�ɂ��Ă�

�@External Identity Store�Őݒ肷��BInternal Store �̏ꍇ�A���[�U�̑������A�N�Z�X���[����

�@�|���V�[�ŎQ�Ƃ���悤�ɐݒ肷�邱�Ƃ��\�B

|

| Policy Elements |

�@�_�C�i�~�b�NVLAN�̃A�T�C���ADownload ACL�F�،��Authorization����ݒ肷�郁�j���[�B

�@Active Directory�ŎQ�Ƃ���悤�w�肵�������ɂ��Ă�Policy Elements�ŊǗ����邱�Ƃ��ł���B

|

| Access Policies |

�@�F�iAuthentication�j�ƌ����iAuthorization�j�t�^���s���ݒ胁�j���[�B�F�ؗv���̓��e�Ɋ�Â�

�@Selection Rule�ɏ]����Access Service�����肷��BAccess Service�ł�Identity���[���Ɋ�Â���

�@�F�Ɏg�p����Identity Store�����肷��B�Ō�ɔF�ؐ�����ɂ́BAuthorization���[���Ɋ�Â���

�@�����t�^����Authorizaton Profile�����肷��B |

| System Administration |

�@�R���t�B�O���[�V�����o�b�N�A�b�v�AACS�̎��ȏؖ������s�A�����̐ݒ�ȂǃV�X�e���Ǘ����j���[ |

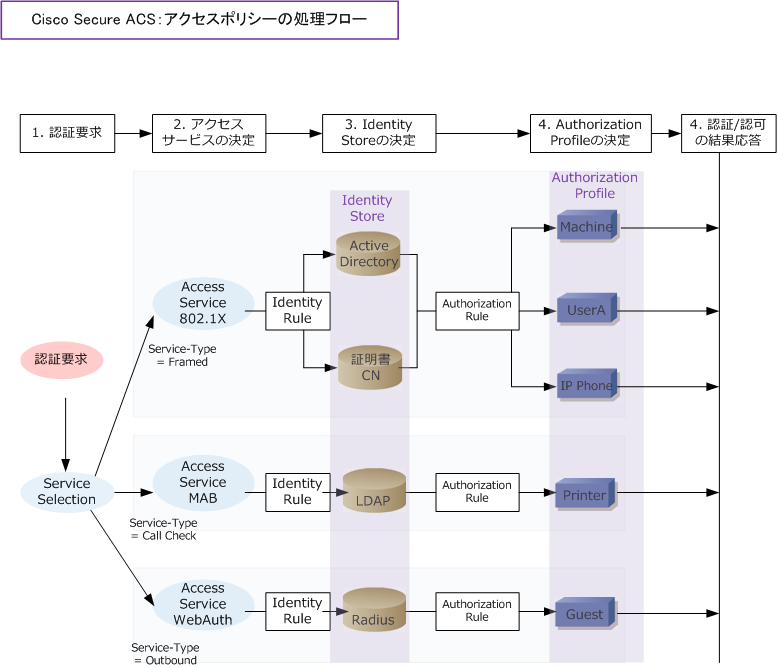

�@Cisco Secure ACS�̃A�N�Z�X�|���V�[�̏����t���[�͈ȉ��̒ʂ�ł��B

�@

�@�Ō��AD��LDAP�Ƃ̈Ⴂ��������܂��BLDAP�i Lightweight Directory Access Protocol �j�Ƃ́ATCP/IP

�@�l�b�g���[�N�Ńf�B���N�g���f�[�^�x�[�X�ɃA�N�Z�X���邽�߂̃v���g�R���̂��Ƃł��B

�@AD (Active Directory) �́ALDAP���g�p�����}�C�N���\�t�g�̃f�B���N�g���T�[�r�X�̃T�[�r�X���̂��Ƃł��B

�@�Ȃ��ALDAP�T�[�o�ɂ�OpenLDAP�Ȃǂ̃I�[�v���\�t�g�E�F�A�Ȃǂ���AAD�̏��p�\�t�g�E�F�A������܂���

�@��Ƃōł��g�p����Ă���̂�AD�ł��B�f�B���N�g���T�[�r�X��AD���g�p���Ă���ꍇ�AAD�Ƃ����p����g�p

�@���܂����AAD�ȊO��LDAP���g�p���Ă���\���ł́uLDAP�T�[�o�v�ƕ\�L���邱�Ƃ������ł��B

|