|

◆ リモートアクセスVPNの設定例

Step1:アドレスプールの設定、認証ユーザの設定

ip local pool TPOOL 192.168.2.10-192.168.2.15 mask 255.255.255.0

username cisco password cisco

|

Step2:ISAKMPの設定

crypto ikev1 policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto ikev1 enable outside

|

Step3:グループポリシーの設定

access-list SPLIT standard permit 192.168.1.0 255.255.255.0

!

group-policy RA internal

group-policy RA attributes

vpn-tunnel-protocol ikev1

split-tunnel-policy tunnelspecified

split-tunnel-network-list value SPLIT

dns-server value 10.2.2.10 10.2.2.20

|

Step4:トンネルグループの設定

tunnel-group TEST type remote-access

tunnel-group TEST general-attributes

default-group-policy RA

address-pool TPOOL

tunnel-group TEST ipsec-attributes

ikev1 pre-shared-key cisco

|

Step5:IPsecポリシー ( IKE Phase2 ) の設定

crypto ipsec ikev1 transform IPSEC esp-3des esp-md5-hmac

|

Step6:IPsecポリシー ( dynamic-map ) の設定 & インターフェースの適用

crypto dynamic-map DYN1 1 set ikev1 transform-set IPSEC

crypto map MYMAP 1 ipsec-isakmp dynamic DYN1

crypto map MYMAP interface outside

|

Step7:NAT免除(例外)ルールの設定

object network VPNPOOL

subnet 192.168.2.0 255.255.255.0

nat (inside,outside) 1 source static any any destination static VPNPOOL VPNPOOL

|

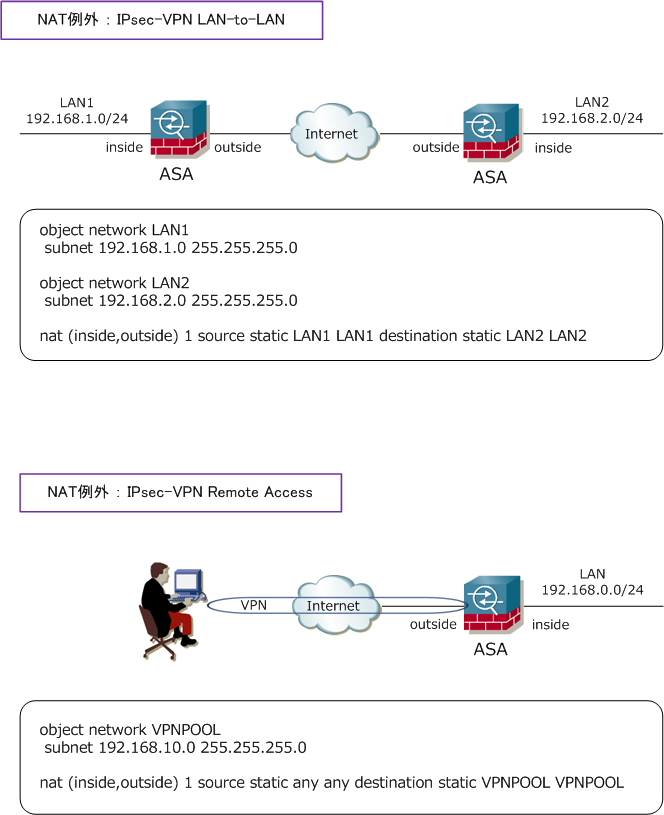

◆ NAT免除(例外)ルールの設定例

NAT免除(例外)ルールは、8.3 以前のリリースでは 「NoNAT」 または 「NAT 0」 と呼ばれていました。

※ CSCtf89372の不具合対応のために、NATステートメントにNAT例外ステートメントを追加するために「1」を使用しています。

|