|

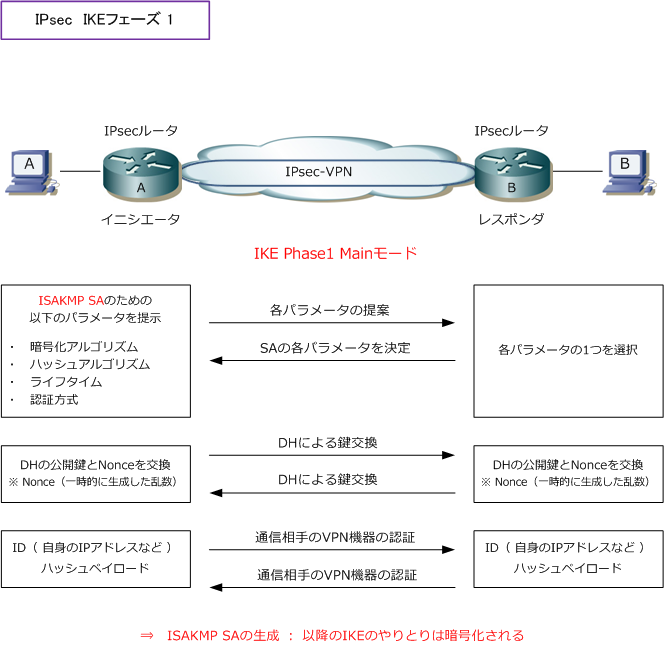

◆ IPsecの設定( IKE Phase1の設定)

IPsecによる通信を行うためには、先ず、ISAKMP SAを生成するための設定が必要になります。

先ず最初に、IKEフェーズ1のポリシーを定義するために、ISAKMPコンフィグレーションモードに入ります。

crypto isakmp policy の後の番号は「1」から「10000」を指定することができます。この値はポリシーの

優先度を示します。複数のポリシーがある場合は、数字が低いほど優先度が高くなるので「1」が最優先です。

◆ ISAKMPポリシーの設定

(config)# crypto isakmp policy priority

次に、ISAKMP SAで使用する暗号化アルゴリズムを設定します。デフォルトの値は「des」となります。

◆ ISAKMPポリシー:暗号化アルゴリズムの設定

(config-isakmp)# encryption [ des | 3des | aes 128 | aes 192 | aes 256 ]

次に、ISAKMP SAで使用するハッシュアルゴリズムを設定します。デフォルトの値は「sha」となります。

◆ ISAKMPポリシー:ハッシュアルゴリズムの設定

(config-isakmp)# hash [ md5 | sha | sha256 | sha384 | sha512 ]

次に、ISAKMP SAで使用する認証方式を設定します。デフォルトの値は「rsa-sig」となります。

◆ ISAKMPポリシー:認証方式の設定

(config-isakmp)# authentication [ rsa-sig | rsa-encr | pre-share ]

| コマンド引数 |

説明 |

| rsa-sig |

認証方式にRSA署名を指定

|

| rsa-encr |

認証方式にRSA暗号化ナンスを指定 |

| pre-share |

認証方式に事前共有鍵を指定 |

次に、認証方式に事前共有鍵(pre-share)を指定した場合、事前共有鍵のパスワード設定を行います。

◆ ISAKMPポリシー:事前共有鍵のピアアドレスとパスワード設定

(config)# crypto isakmp key password address address

| コマンド引数 |

説明 |

| password |

IPsecのピアと同じパスワードを設定

|

| address |

IPsecのピアのIPアドレスを設定 |

次に、ISAKMP SAで使用するDH(Diffie-Hellman)グループを設定します。デフォルト値は「1」です。

◆ ISAKMPポリシー:Diffie-Hellmanグループの設定

(config-isakmp)# group [ 1 | 2 | 5 ]

次に、ISAKMP SAのライフタイム(生存期間)を設定します。デフォルト値は86400秒(24時間)です。

この値は「 60 」から「 86400 」まで指定できます。Cisco機器同士でIPsecのピアの接続をする場合は、

一般的にデフォルト値にすることが多いです。なお、ISAKMP SAのライフタイム を短くすればするほど、

それだけ鍵の再生成が多くなりセキュアになります。一方、長ければ長いほどIPsecSAを早く生成できます。

◆ ISAKMPポリシー:ISAKMP SAのライフタイムの設定

(config-isakmp)# lifetime seconds

オプションの設定として、IKEのキープアライブ(DPD)の設定をします。必須の設定ではありませんが

このコマンドによって、IPsecトンネルの通信断をリアルタイムに検出することができるようになります。

Ciscoではルータのdead peerを検出すると、そのピアとのIKEとIPsecのSAを自動的に削除します。なお

デフォルトは無効でありDPDは送信されません。IPsec-VPN環境でダイナミックルーティングを行わない

場合は、定期的にDPDを送信する「periodic」キーワードを指定することが推奨されます。

◆ ISAKMPポリシー:DPD(Dead Peer Detection)の設定

(config)# crypto isakmp keepalive seconds [ retries ] [ periodic | on-demand ]

| ISAKMP SAのパラメータ |

選択肢 |

デフォルト値 |

encryption

( 暗号化アルゴリズム ) |

・ des ( 56-bit DES-CBC)

・ 3des ( 168-bit DES )

・ aes ( 128-bit AES )

・ aes 192 ( 192-bit AES )

・ aes 256 ( 256-bit AES )

|

des |

hash

( ハッシュアルゴリズム ) |

・ sha ( SHA-1 )

・ md5 ( MD5 )

|

sha |

lifetime

( IKE SAライフタイム ) |

・ 60〜86400 |

86400 ( 1日) |

authentication

( 認証方式 ) |

・ rsa-sig ( RSA署名 )

・ rsa-encr ( RSA暗号化ナンス )

・ pre-share ( pre-shared key)

|

rsa-sig |

group

( DHグループ ) |

・ 1 ( 768-bit Diffie-Hellman )

・ 2 ( 1024-bit Diffie-Hellman )

・ 5 ( 1536-bit Diffie-Hellman )

|

1 |

crypto isakmp key string address address

( Pre-shared key と ピアとなるアドレス )

|

− |

− |

以下の設定例では、暗号化に3DES、ハッシュアルゴリズムにsha、ISAKMP SAのライフタイムに12時間

認証にpre-shared kdy、DHグループに2を指定しています。また、pre-shared key(パスフレーズ)を

「cisco」、VPN認証相手のIPを「100.1.1.1」としています。また30秒毎にDPDを送信するようにします。

Cisco(config)# crypto isakmp policy 1

Cisco(config-isakmp)# encryption 3des

Cisco(config-isakmp)# hash sha

Cisco(config-isakmp)# authentication pre-share

Cisco(config-isakmp)# group 2

Cisco(config-isakmp)# lifetime 43200

Cisco(config)# crypto isakmp key cisco address 100.1.1.1

Cisco(config)# crypto isakmp keepalive 30 periodic

|

|