|

◆ Radiusパケットの中身

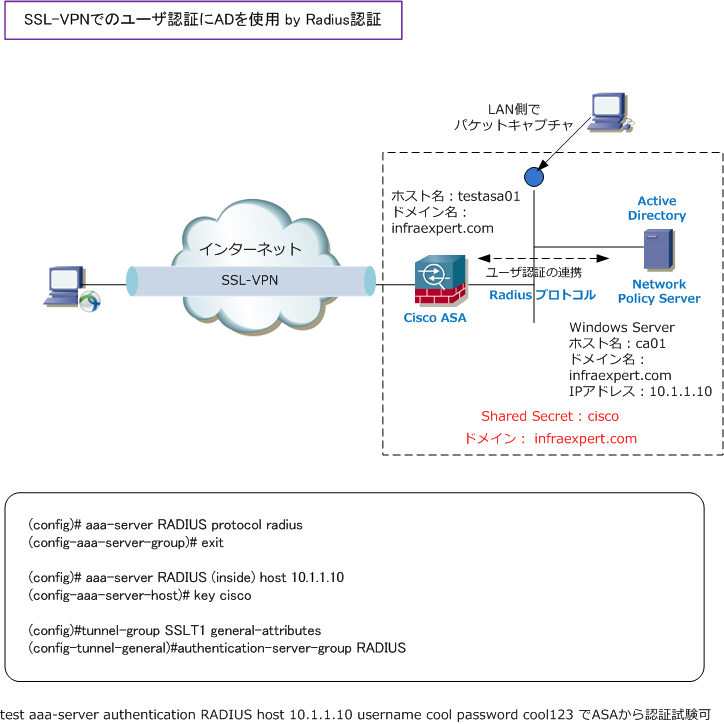

SSL-VPN接続のユーザ認証をRadiusで行う際に、どのようなRadiusパケットがやりとりされているか紹介。

認証成功時のパケットをLAN側でキャプチャしました。使用機器は、ASA5515-XとWindows Server 2008。

クライアントPCからASAにSSL-VPN接続を行うと、ユーザ名とパスワード入力画面が表示されます。そこに

ユーザ名とパスワードを入力すると、ASA (Radiusクライアント) からWindows Server NPS(Radiusサーバ)

に対して、以下のRadiusパケット(Access Request)が送信されます。1つのAccess Requestパケットにこれ

だけ多くのアトリビュート(Attribute Value Pairs)が送信されていることが分かります。

上図のAccess-Requestに対する応答として返されるAccess-Acceptの内容は以下の通りです。

◆ 参考 : SSL-VPNのユーザ認証で使用するプロトコルごとのエンジニアの負荷

各種VPNのユーザ認証にどの認証用プロトコルを使用するかは要件に応じて決定しますが、エンジニアごとの

負荷を簡単に以下にまとめました。これ以外にCisco ASAにローカルでユーザデータベースを保持させる方法

(ローカル認証)もあります。ワンタイムパスワードを使用した設計・設定方法については、別ページで解説。

| 認証用プロトコル |

ネットワークエンジニアの負荷 |

サーバエンジニアの負荷 |

| Kerberos |

負荷は軽い。レルムとサーバを指定するだけ。 |

負荷は軽い。ユーザの作成だけでよくとても簡単。 |

| LDAP |

負荷は普通。ASA上のLDAPの設定がやや複雑。 |

負荷は普通。OUやGroupの階層の最適化が必要。 |

| Radius |

負荷は普通。Attributeに精通していれば簡単。 |

負荷は重い。NPSやAttributeの設定がやや大変。 |

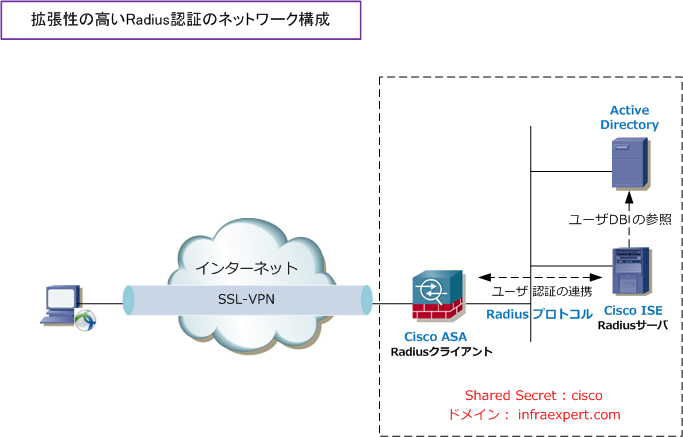

アトリビュートによる制御などが必要でRadiusを使用する場合、RadiusクライアントをCisco ASAにするなら

Windows ServerのNPSではなく、Cisco ISEなどのCisco製品のRadiusサーバを使用することをお勧めします。

その理由はRadiusクライアントがASAでRadiusサーバがCisco ISEなら、同じCisco製品なのでCisco ASAの

アトリビュートをロードする必要がないからです。一方、Radiusサーバに他ベンダーの製品を使用する場合

Cisco ASAの汎用的でないアトリビュートは、Radiusサーバへロードさせる必要があります。以上のことから

Cisco ASAをRadiusクライアント、Cisco ISEをRadiusサーバ、認証ユーザDB用にWindows ServerのActive

Directoryという構成がネットワーク/サーバエンジニアの負荷が軽くて拡張性の高い理想的な構成と言えます。

|