|

◆ Cisco AnyConnect Secure Mobility Clientの設定

先ず、AppleStoreからCisco AnyConnectをダウンロードします。そして画面上のアイコンをタップします。

そうすると以下の画面が表示されるので、「VPN接続の追加」を選択します。

SSL-VPNサーバとなるCisco ASAのFQDNまたはIPアドレスを指定します。サーバ証明書を発行する際に

指定したCN(Common Name)と一致させる必要があります。次に、「詳細」をタップします。

※ IPアドレスを指定した場合、CNでIPアドレスを指定した場合でも、接続時に「信頼されていないVPNサーバ」が出力される場合もある。

「証明書」をタップします。そして、インストールした証明書をタップします。 基本的な設定は以上です。

◆ Cisco AnyConnect Secure Mobility Clientの接続

トップ画面に戻り、AnyConnect VPNを右側にスワイプさせて接続させます。接続先として指定したFQDNと

サーバ証明書の発行時に設定したCNの値が一致しない場合 or サーバ証明書がインストールされていない場合

「信頼されていないVPNサーバ」としての警告メッセージが出力されます。その場合は以下の②と③に従います。

| ① "AnyConnect VPN" をスワイプ |

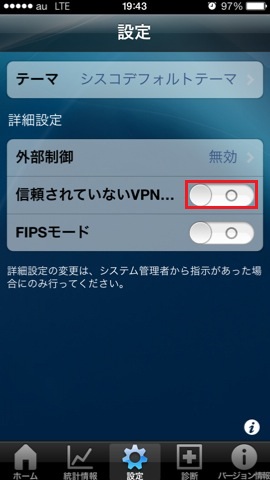

② "設定の変更" をタップ |

③ 信頼されていないVPN...を以下の通りに |

|

|

|

再度、SSL-VPN接続画面(④)に戻ります。上記手順(①~③)に従っても、そしてサーバ証明書がインストール

されていたとしても、サーバ証明書の発行時に設定したCNの値が一致しない場合、あるいは"CN"をIPアドレスで

定義している場合は⑤が表示されます。SSL-VPNサーバは社内用である場合は外部DNS( ISPのDNS )に対して

そのAレコードを定義しない会社が多いので⑤のメッセージを出力させるという設計・運用でも問題はありません。

| ④ "AnyConnect VPN" をスワイプ |

⑤ "続行" をタップ |

|

|

Cisco ASAのSSL-VPNの設定として、トンネルグループとして「SSLT1」と「SSLT2」の2つを設定すると

以下の画面が表示されます。ここではSSLT2が証明書認証のグループとするので「SSLT2」を選択する。

証明書認証が成功した場合、「接続済み」と表示されて画面上には「VPN」マークが付きます。

ちなみに、「SSLT1」が証明書認証+ユーザー認証による二要素認証とした場合、証明書認証の成功後、

以下の画面通り、ユーザ名とパスワードが聞かれます。

なお、Cisco AnyConnectの「診断」⇒「証明書」を選択すると使用される証明書が確認できます。

以下の画面通り、「User」側にクライアント証明書がインストールされていればOK。「Server」側は

不要です。ちなみに、インストールしたCAのルート証明書はここでは確認できません。

ここで紹介したキャプチャ内容は、SSL-VPNの証明書認証での成功時の画面です。ご参考頂ければ幸いです。

ところで、Cisco AnyConnectによりSSL-VPN接続を行ったiPhoneへPINGを実行するとその応答があります。

iPhoneはICMP Echo Requestを受け取ると、しっかりとICMP Echo Replyを返すのが仕様ということです。

|