|

�@���@WPA�Ƃ�

�@WEP�̐Ǝ㐫�����o�������A���̎��Ԃ�[���Ɏ~�߂�IEEE802.11�ł͐V���ȃZ�L�����e�B�K�i�Ƃ���

�@IEEE802.11i (WPA2) �̍��艻��Ƃ��͂��߂܂����B�������W�����ɂ͂��Ȃ�̎��Ԃ��K�v�ł��邱�Ƃ�

�@������A���̎��ԂɊ�@�����点��Wi-Fi �A���C�A���X�� IEEE802.11i �̒��̎d�l�ŗe�ՂɎ����ł���

�@�Z�L�����e�B�Z�p���I�ɐ��肵���K�i�����肵�܂����B���ꂪWPA (Wi-Fi Protected Access)�ł��B

�@2002�N10���ɔ��\���ꂽWPA�ł́AWEP�̈ȉ��̖����������邽�߂̗l�X�ȋZ�p����������Ă��܂��B

| �������� |

WEP �i�Z�L�����e�B�K�i �F WEP�j |

TKIP �i�Z�L�����e�B�K�i �F WPA�j |

| �����A���S���Y�� |

WEP�ɂ��RC4

(�Í��̉�ǂ��e�Ձj

|

TKIP�ɂ��RC4 |

�������̌��� |

WEP�ɂ��CRC32

(�����I�Ƀf�[�^�̉���������o�ł��Ȃ��j |

TKIP�ɂ��MIC |

| �F�ؕ��� |

WEP���̂��̂ɂ͂Ȃ���

IEEE802.1X�F���̗p���邱�Ƃ��ł��� |

PSK (Pre-Shared Key) �F�A�܂���

IEEE802.1X�F���̗p���邱�Ƃ��ł���

|

�@���@WPA�̈Í��������@- TKIP�ɂ��RC4�i�Í����A���S���Y���j

�@TKIP���D�ꂽ�Í��������ł���Ƃ͂����A�Í����A���S���Y�����̂�WEP�Ɠ��l��RC4���̗p���Ă��܂��B

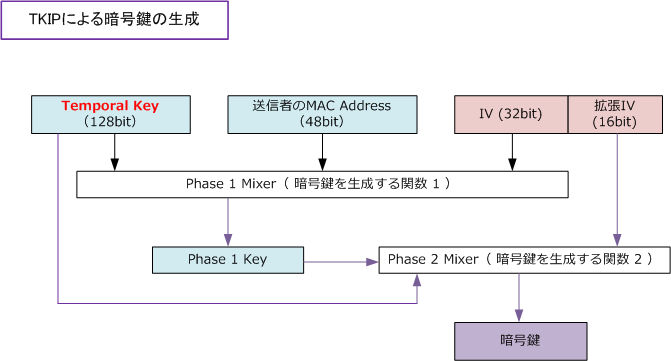

�@������TKIP�ł�WEP�������G�ȕ��@�ɂ��Í��������Ă��܂��B�Í����̂��ƂɂȂ�Temporal Key

�@���_�C�i�~�b�N�ɐ������āA���̈Í����Ƒ��M�҂�MAC�A�h���X�� IV ��g�ݍ��킹�ăn�b�V���O���s���܂��B

�@�@

�@���@WPA�̈Í��������@- TKIP�ɂ��MIC (�f�[�^�̊��S���̕ۏj

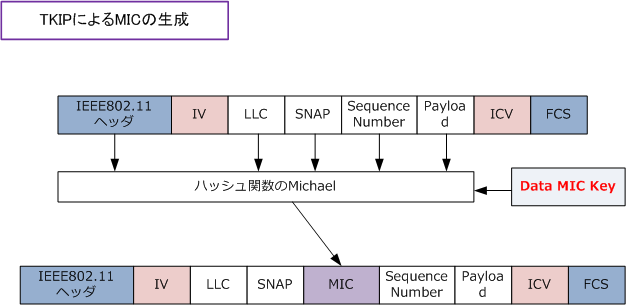

�@TKIP�ł̓f�[�^�̊��S���̕ۏɁuMIC�v���g�p���܂��B����MIC�͉��}�̂Ƃ���A���I�ɐ��������

�@Data MIC Key�AIEEE802.11�w�b�_�ALLC�ASNAP�ASequence�ԍ��A�y�C���[�h�̎Z�o�ŋ��߂��܂��B

�@�n�b�V�����̕����ɁA�����S���̍��� HMAC-MD5 ���g�p������ Michael ���̗p���Ă��闝�R�́A

�@TKIP��WEP���g�p���Ă����Ƃ��̊����̃n�[�h�E�F�A�ł��������₷�����邱�Ƃ�����ƂȂ��Ă��܂��B

�@�@�@

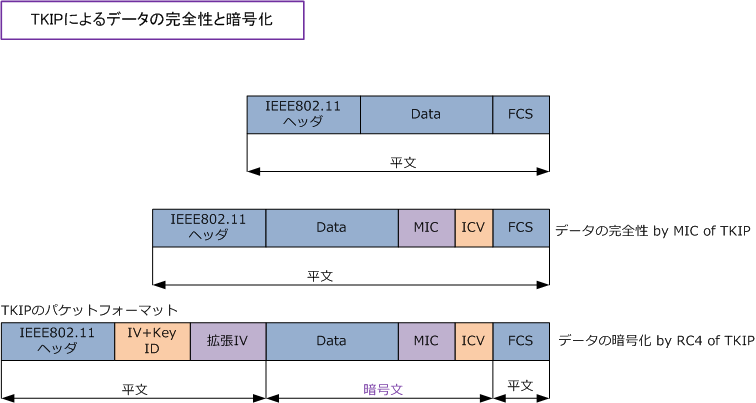

�@�ȏ�ɂ��ATKIP�ɂ��Í������@��f�[�^�̊��S���̕ۏؕ��@�͕�����܂����B�Ō�Ƀp�P�b�g�t�H�[�}�b�g�����Ă݂܂��傤�B

�@���@WPA�̈Í������� - TKIP�̃p�P�b�g�t�H�[�}�b�g

�@��Ԗڂ̃t���[���͈Í������s���Ă��Ȃ��p�P�b�g�ł��B2�Ԗڂ̃t���[���̓f�[�^�̊��S����ۏ�

�@���邽�߂ɁuMIC�v���������������̃p�P�b�g�ł��B3�Ԗڂ̃t���[���́A�ŏI�I��TKIP��RC4�ňÍ���

�@���ꂽ�p�P�b�g�A�܂�TKIP�̃t���[���t�H�[�}�b�g�ł��B���̃p�P�b�g�t�H�[�}�b�g�́A�悭�����

�@WEP�œo�ꂵ���uICV�v������܂��B�܂�ATKIP�ł͏]����ICV�ɉ�����MIC�����������Ă���̂ł��B

�@�@

�@���@WPA�̐ڑ��V�[�P���X ����1 �i�A�\�V�G�[�V���������j

�@WPA�ł́A����LAN�N���C�A���g�i = Supplicant ) �ƁA�A�N�Z�X�|�C���g ( = Authenticator ) �Ƃ̊Ԃ�

�@�ȉ��̐ڑ��������s���܂��B�A���S���Y�������G�Ȃ̂Ň@�ƇA�ɏœ_�����ĉ�����܂��B�B�`�D�ɂ�����

�@�ڑ������͊ȒP�ɂ����ASupplicant��Authenticator�ƂŎg�p�����u�����v���Ă���Ƃ������Ƃł��B

�@�@�@�A�\�V�G�[�V���������@-�@WPA�ɂ�����e����̋��L

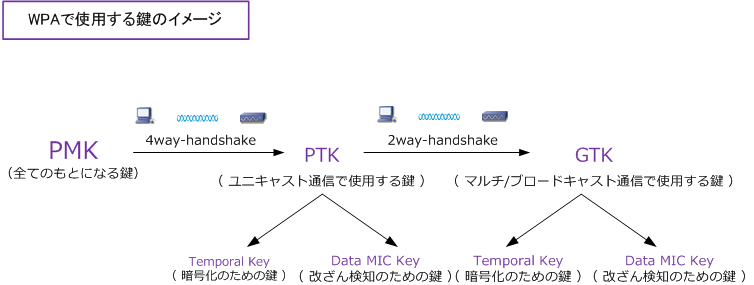

�@�A�@PMK (Pairwise Master Key) �̋��L�@-�@WPA�Ŏg�p����l�X�Ȍ��̂��ƂɂȂ�}�X�^�[���̐���

�@�B�@PTK (Pairwise Transient Key) �̐����@-�@ ���j�L���X�g�ʐM�Ŏg�p����錮���̐���

�@�C�@GTK (Group Transient Key) �̐����@-�@�}���`�L���X�g�A�u���[�h�L���X�g�ʐM�Ŏg�p����錮���̐���

�@�D�@Temporal Key��Data MIC Key�̐����@-�@�Í����p��Temporal Key�A�����m�p��Data MIC Key�̐���

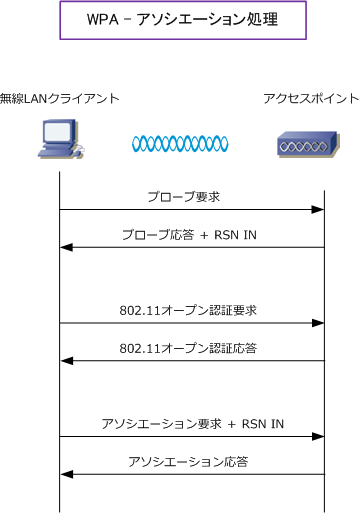

�@�@���A�\�V�G�[�V���������ł́A����LAN�[���ƃA�N�Z�X�|�C���g�Ƃ�WPA�̏�L�Ƒo���̔F�����܂��B

�@�ŏ���Supplicant����Authenticator�Ƀv���[�u�v���𑗐M���܂��B�v���[�u�v������M����Authenticator��

�@�v���[�u������Ԃ��܂��B���̍ۂ�RSN IN (Robust Security Network Information Element) �̏���t��

�@���܂��B����RSN IN��Authenticator���ǂ̂悤�ȈÍ���������m���T�|�[�g���Ă��邩�̃Z�L�����e�B

�@�����܂��B���̏�����邱�Ƃ� Supplicant �� Authenticator ��WPA�Ɋւ���������L���܂��B

|

�@������802.11�F���s���܂��B�����ł��I�[�v���F�����s���܂��B�Ō��Supplicant��Authenticator��

�@�A�\�V�G�[�V�����v�����s�����̍ۂ�Supplicant��RSN IN�̏��𑗐M���܂��B�����āA�����̏���

�@��M��AAuthenticator��Supplicant�ɃA�\�V�G�[�V����������ԐM���āA�A�\�V�G�[�V�����͐������܂��B

�@���@WPA�̐ڑ��V�[�P���X ����2 �iPMK�̋��L�j

�@�A ��PMK�̋��L�́A��L�̃A�\�V�G�[�V���������̊�����ɍs���܂��BWPA�ł́A�F�X�Ȍ����g�p����

�@�ʐM����̂ł���PMK (Pairwise Master Key) �͂����̂��ƂɂȂ�}�X�^�[�L�[�ł��BWPA�̔F�ؕ���

�@��PSK�F���g�p����ꍇ�́A�p�X�t���[�Y�Őݒ肵��PSK (Pre-Shared Key) ��PMK�Ƃ��Ďg�p����܂��B

�@IEEE802.1X�F���g�p����ꍇ�A802.1X�F�ؐ�����ɔz�z�����Z�b�V��������PMK�Ƃ��Ďg�p����܂��B

�@���@WPA�ł�PSK�F�̂��Ƃ�WPA�p�[�\�i�����[�h�AWPA�ł�802.1X�F�̂��Ƃ�WPA�G���^�[�v���C�Y���[�h�Ƃ����܂��B

�@���@WPA-PSK�F��

�@PSK�F�́A����LAN�N���C�A���g�ƃA�N�Z�X�|�C���g�ɂ��炩���ߎ蓮��PSK��ݒ肷��K�v������܂��B

�@�����Őݒ肷��u�l�b�g���[�N�L�[/�l�b�g���[�N�Z�L�����e�B�L�[�v�͐��m�ɂ�PSK�ł͂Ȃ��p�X�t���[�Y

�@�Ȃ̂ł����AWPA�ł͂��̃p�X�t���[�Y����PSK�������������܂��B�p�X�t���[�Y��8�����ȏ�63�����ȓ�

�@�Ŏw�肷��K�v������܂��B���Ȃ݂ɑ����Ȃł́A21�����ȏ�̃p�X�t���[�Y�̐ݒ�𐄏��Ƃ��Ă��܂��B

�@�� �A�N�Z�X�|�C���g��WPA-PSK�̈Í�����AES���Ή����Ă���ꍇ�A�A�N�Z�X�|�C���g������LAN�[����AES��I�����������ǂ��B

| Windows Vista / 7 �̐ݒ��� |

|

�@���@WPA-IEEE802.1X�F��

�@IEEE802.1X�F�ł͖���LAN�N���C�A���g��A�N�Z�X�|�C���g�Ɏ蓮�ŔF�،��̏���ݒ肵���肵�܂���B

�@IEEE802.1X�F�ł͔F�ؐ�����ɔF�T�[�o�iRadius�T�[�o�j�������I�ɐ������N���C�A���g�ɔz�z���܂��B

�@IEEE802.1X�F�ؕ����ɉ���EAP�̎�ނ�u�l�b�g���[�N�F�ؕ��@�̑I���v�̐ݒ��ύX����K�v������܂��B

| Windows Vista / 7 - �ݒ��� |

|

�@IEEE802.1X�F�ؕ����ł́A��̈Í��������̐ݒ�ȊO�ɁA�ȉ��̔F�ؕ����ƔF�؏��̐ݒ肪�K�v�ł��B

�@�����ł�Windows XP�ł̐ݒ��ʂ��Љ�܂��B�����C�����X�A�_�v�^�̎�ނɂ���ʂ͈قȂ�܂��B

�@�� IEEE802.1X�F�ؕ����ƔF�؏��̐ݒ荀�ڂ́A��������IEEE802.1X�F�̎�ނɉ����đI�����ڂ�`�F�b�N���ڂ��قȂ�܂��B

�@�� EAP�̎�ނŁu�X�}�[�g�J�[�h�܂��͂��̑��̏ؖ����v��I�������ꍇ�A�F�ؕ�����EAP-TLS�̕�����I���������ƂɂȂ�܂��B

�@���@WPA�̐ڑ��V�[�P���X ����3 �iPTK�̐����AGTK�̐����ATemporal Key/Data MIC Key�̐����j

�@WPA�̃A�\�V�G�[�V������������PMK�����L�ł�����A���PMK�̏������Ƃ�WPA�Ŏg�p���錮�������I

�@�ɐ������܂��B���ꂼ��̌������邽�߂̃V�[�P���X�̐����͏ȗ����܂����A�ȉ��̃C���[�W��OK�ł��B

�@

|