|

◆ IEEE802.1X認証 Step 1 - VLANインターフェースの作成

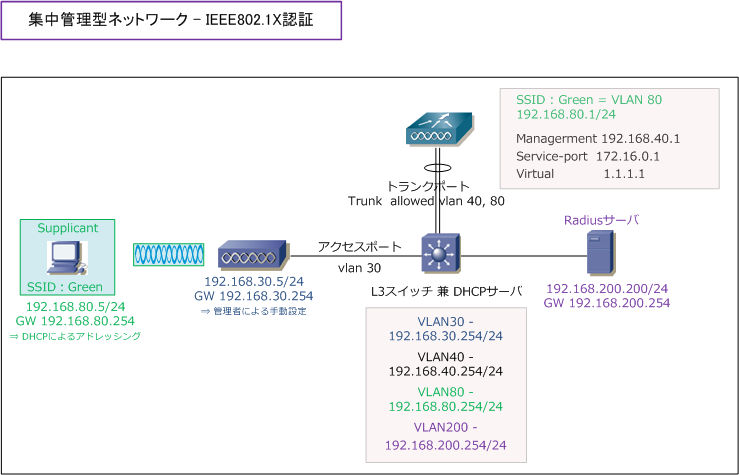

今回は下図に基づいたIEEE802.1X認証におけるWLCの設定を紹介。今回の構成例では認証タイプに

「PEAP-MS-CHAPv2」を使用しますが「EAP-TLS」認証でもWLCの設定内容には変わりありません。

先ずL3スイッチでSupplicant用のVLAN80を作成するのと同様に、WLCでもVLAN80のインターフェースを

作成します。「CONTROLLER」⇒「Interfaces」を選択。インターフェースの一覧情報が表示されるので、

その右上にある「New」を選択します。すると、以下の画面が表示されるので「Interface Name」にVLAN

インターフェースの名前を入力して「VLAN Id」にVLAN番号( ID )を入力。例として「vlan 80」を設定。

「Apply」を選択すると下図が表示されるので、WLCのインタフェースのIPアドレス、サブネットマスク、

デフォルトゲートウェイ、DHCPサーバのIPアドレスを入力します。そして、最後に「Apply」を選択します。

◆ IEEE802.1X認証 Step 2 - Radiusサーバの登録

次に、Radiusサーバを登録する設定を行います。「SECURITY」⇒「AAA」⇒「RADIUS」⇒

「Authentication」の画面の右側の「New」を選択します。

「New」を選択すると下図が表示されるので以下の通りに設定します。今回の場合、Radiusサーバの

IPアドレスが「192.168.200.200」となります。また、Shared Secret と Port Number については、

Radiusサーバで設定している内容と一致させる必要があります。ポート番号は1645を使用するケース

もあるので要確認です。

上の画面で「Apply」を選択すると、下図が表示されて正しく登録できたことを確認できます。

◆ IEEE802.1X認証 Step 3 - SSIDの作成

最後にSSIDを作成します。このSSIDには作成したVLAN80とマッピングさせて、認証方式にIEEE802.1X

認証を指定して作成したRadiusサーバ(AAA Servers)をマッピングさせるようにします。

先ず「WLANs」を選択します。そして、画面の右側にある「Create New」の状態で「Go」を選択します。

次に「Profile Name」と「SSID」を入力します。「Profile Name」は管理上に使用されるものなので、

一般的には分かりやすいように、SSIDと同じ名前にしておきます。そして、「Apply」を選択します。

次に「General」のタブにおいて、SSIDを有効化するために「Status」のEnabledにチェックをします。

そして、このSSIDが使用する周波数を「Radis Policy」で選択します。(今回はa,b,g ( = All ) 全てを選択)

最後に、このSSIDをマッピングするVLANを指定します(今回はvlan 80)。最後の「Broadcast SSID」

の Enabled チェックを外せばSSIDステルスの動きになるので、セキュリティの点では外すことが推奨です。

次に「Security」のタブの「Layer 2」のタブを選択して「Layer 2 Security」に WPA+WPA2 を選択。

「WPA2 Policy」のチェック「WPA2 Encryption」のAESのチェック「Auth Key Mgmt」の802.1Xを選択。

最後に「Sever 1」のプルダウンメニューから事前に登録したRadiusサーバを選択します。そして Apply。

例えば認証時において、Radiusサーバから引き渡されるAttributeに応じたVLANをダイナミックに

アサインしたい場合は、RadiusサーバからのAttributeによる上書きを許可するために以下のとおり

「Advanced」項目の「Allow AAA override」の「Enabled」をチェックする必要があります。

※ その場合のI/Fは「management」にします。

|