| コンフィグレーション |

説明 |

| crypto isakmp keepalive 30 |

詳細説明はIKE Phase1コンフィグの通り。今回の場合はダイナミックルーティング

プロトコルを使用するので、IKEキープアライブを定期的に送信する必要はない。

従って、ESPパケットの送受信状況をモニタして必要な時にだけIKEキープアライブを

送信する on-demand を設定する。⇒ crypto isakmp keepalive 30 on-demand

※ この値はデフォルトなので表示されない。

|

| mode transport |

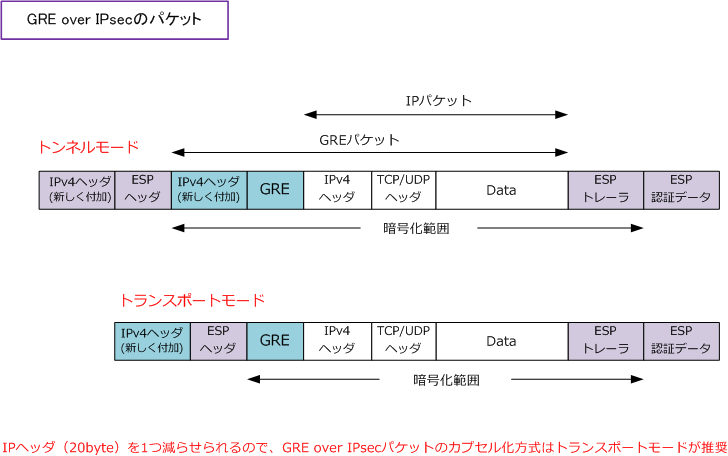

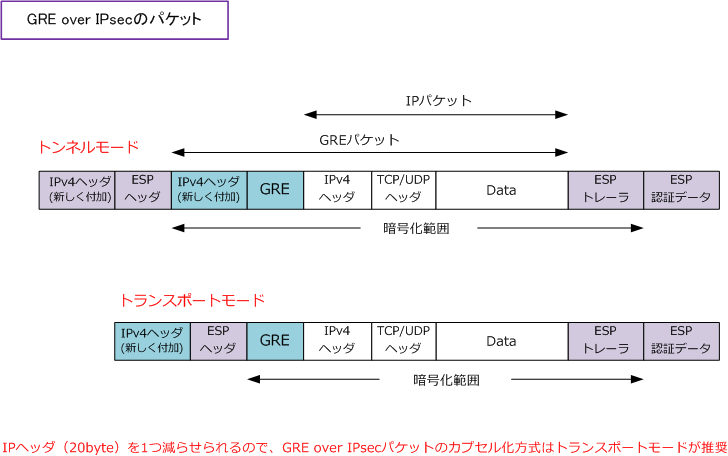

デフォルトの「mode tunnel」でも動作するが、デフォルト値の場合だとIPsecの

トンネリングを行い、さらにGREでトンネリングを行うという二重の無駄が発生して

ルータの無駄なリソース消費と無駄なヘッダー付けがされてしまう。トンネリングは

GREに任せているので、IPsecのモードは mode transport にすることが望ましい。

|

| ip tcp adjust-mss 1332 |

IPsecの場合に定義していたMSS値1356byteから単純にGREヘッダーの24byteを引くと

1332byteとなります。ただしIPsecをトランスポートにしている場合、暗号化をAESに

している場合とでオーバーヘッドの値が変わってくるので、この1332という値は設定の

パラメータによりMSSの値は異なる。ただ、フラグメントを起こさない事は重要であるが

20byteくらいのオーバーヘッドの追加へのマイナス面は少ないので、1332byteが妥当。

|

| interface Tunnel 0 |

GREインターフェースを設定する。番号は任意でIPsecピアであわせる必要もなし。

|

| ip address 192.168.1.1 |

GREインターフェースのIPアドレスを設定する。適当なプライベートIPを割り当てる。

|

| ip mtu 1372 |

MSSに40byte (IPヘッダ+TCPヘッダ) を加えた値がMTUとなる。

|

| tunnel source Dialer 1 |

GREトンネルの送信元IPアドレスを指定する。※ I/Fによる指定も可能。

|

| tunnel destination 200.1.1.1 |

GREトンネルの宛先IPアドレスを指定する。

|

| OSPFのコンフィグレーション |

TunnelインターフェースとLAN側インターフェースを有効にする。

グローバルIPを持つDialerやloopbackのインターフェースを有効にする必要はなし。

|

ip access-list extended A-ipsec

permit gre host 100.1.1.1 host 200.1.1.1 |

IPsecの暗号化対象となるACLを定義しています。GRE over IPsecの場合、

GREの解説にある通り、トラフィックの送信元IPと宛先IPがGREインターフェースの

送信元IPと宛先IPに変更されるので、暗号化対象はGRE I/Fの送信元IPと宛先IP。

|

ip access-list extended A-security

permit gre host 200.1.1.1 host 100.1.1.1 |

IPsec通信のためのESPやIKEトラフィックの許可だけでなく、GRE通信のための

送信元IPと宛先IPアドレスを持つトラフィックを許可する。GREはIPプロトコル番号47。

|