|

◆ GRE over IPsecの設定例 - 1対Nの構成

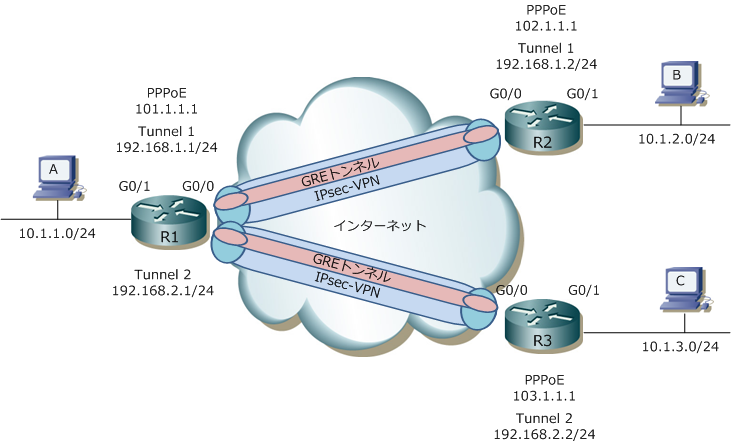

前回でのGRE over IPsecの解説ではコンフィグを分りやすくするために、LAN-to-LANの1対1の構成で

解説しましたが、今回はGRE over IPsecが最も使用される1対N構成でのコンフィグ設定例を紹介します。

下図の3拠点は、足回り回線としてPPPoE方式のブロードバンド回線を使用しています。この3拠点間を

接続するCiscoルータに GRE over IPsec を実装させることでダイナミックルーティングを動作させます。

Ciscoのサンプルコンフィグでは、IKE Phase1で暗号化アルゴリズムが3DES、ハッシュアルゴリズムが

MD5、IKE Phase2で暗号化アルゴリズムが3DES、認証アルゴリズムがMD5-HMACとしているケースが

多いですが、セキュリティ上、暗号化アルゴリズムはAES以上にして、認証アルゴリズムはSHA-HMAC

にすることを推奨します。

| R1のIPsecパラメータ |

| IKE Phase1 ( for ISAKMP SA ) |

IKE Phase2 ( for IPsec SA ) |

| 暗号化アルゴリズム |

AES |

セキュリティプロトコル |

ESP |

| ハッシュアルゴリズム |

SHA |

暗号化アルゴリズム |

AES |

| IKE Phase1 の認証方式 |

Pre-shared Key |

認証アルゴリズム |

SHA-HMAC |

| DHグループ |

2 |

PFSグループ |

- |

| ISAKMP SA ライフタイム |

86400(秒) ※1 |

IPsec SA ライフタイム |

3600(秒) ※1 |

| Pre-shared Key |

cisco |

IPsec通信モード |

トランスポートモード |

| ISAKMPのピアアドレス |

102.1.1.1

103.1.1.1

|

IPsecのピアアドレス |

102.1.1.1

103.1.1.1 |

| IKEキープアライブ(DPD) |

30 |

IPsecの対象トラフィック |

101.1.1.1 → 102.1.1.1

101.1.1.1 → 103.1.1.1

|

| IKE Phase1 モード |

Mainモード ※2 |

IKE Phase 2 モード |

Quickモード |

| R2のIPsecパラメータ |

| IKE Phase1 ( for ISAKMP SA ) |

IKE Phase2 ( for IPsec SA ) |

| 暗号化アルゴリズム |

AES |

セキュリティプロトコル |

ESP |

| ハッシュアルゴリズム |

SHA |

暗号化アルゴリズム |

AES |

| IKE Phase1 の認証方式 |

Pre-shared Key |

認証アルゴリズム |

SHA-HMAC |

| DHグループ |

2 |

PFSグループ |

- |

| ISAKMP SA ライフタイム |

86400(秒) ※1 |

IPsec SA ライフタイム |

3600(秒) ※1 |

| Pre-shared Key |

cisco |

IPsec通信モード |

トランスポートモード |

| ISAKMPのピアアドレス |

101.1.1.1 |

IPsecのピアアドレス |

101.1.1.1 |

| IKEキープアライブ(DPD) |

30 |

IPsecの対象トラフィック |

102.1.1.1 → 101.1.1.1 |

| IKE Phase1 モード |

Mainモード ※2 |

IKE Phase 2 モード |

Quickモード |

| R3のIPsecパラメータ |

| IKE Phase1 ( for ISAKMP SA ) |

IKE Phase2 ( for IPsec SA ) |

| 暗号化アルゴリズム |

AES |

セキュリティプロトコル |

ESP |

| ハッシュアルゴリズム |

SHA |

暗号化アルゴリズム |

AES |

| IKE Phase1 の認証方式 |

Pre-shared Key |

認証アルゴリズム |

SHA-HMAC |

| DHグループ |

2 |

PFSグループ |

- |

| ISAKMP SA ライフタイム |

86400(秒) ※1 |

IPsec SA ライフタイム |

3600(秒) ※1 |

| Pre-shared Key |

cisco |

IPsec通信モード |

トランスポートモード |

| ISAKMPのピアアドレス |

101.1.1.1 |

IPsecのピアアドレス |

101.1.1.1 |

| IKEキープアライブ(DPD) |

30 |

IPsecの対象トラフィック |

103.1.1.1 → 101.1.1.1 |

| IKE Phase1 モード |

Mainモード ※2 |

IKE Phase 2 モード |

Quickモード |

※ IKE Phase1のハッシュアルゴリズムのデフォルト値はSHA ( hash sha ) なのでコンフィグ上、表示されません。

| R1 |

crypto isakmp policy 1

encry aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 102.1.1.1

crypto isakmp key cisco address 103.1.1.1

crypto isakmp keepalive 30

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

mode transport

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 102.1.1.1

set transform-set IPSEC

match address A-ipsec1

!

crypto map M-ipsec 2 ipsec-isakmp

set peer 103.1.1.1

set transform-set IPSEC

match address A-ipsec2

!

!

interface Loopback1

ip address 101.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 10.1.1.254 255.255.255.0

ip tcp adjust-mss 1332

!

!

interface Tunnel 1

ip address 192.168.1.1 255.255.255.0

ip mtu 1372

tunnel source Dialer 1

tunnel destination 102.1.1.1

!

interface Tunnel 2

ip address 192.168.2.1 255.255.255.0

ip mtu 1372

tunnel source Dialer 1

tunnel destination 103.1.1.1

!

!

interface Dialer1

ip unnumbered Loopback1

ip access-group A-security in

ip mtu 1454

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

!

router ospf 1

log-adjacency-changes

network 10.1.1.254 0.0.0.0 area 0

network 192.168.1.1 0.0.0.0 area 0

network 192.168.2.1 0.0.0.0 area 0

!

ip route 0.0.0.0 0.0.0.0 Dialer1

!

ip access-list extended A-ipsec1

permit gre host 101.1.1.1 host 102.1.1.1

!

ip access-list extended A-ipsec2

permit gre host 101.1.1.1 host 103.1.1.1

!

ip access-list extended A-security

permit esp host 102.1.1.1 host 101.1.1.1

permit udp host 102.1.1.1 host 101.1.1.1 eq isakmp

permit gre host 102.1.1.1 host 101.1.1.1

permit esp host 103.1.1.1 host 101.1.1.1

permit udp host 103.1.1.1 host 101.1.1.1 eq isakmp

permit gre host 103.1.1.1 host 101.1.1.1

!

!

dialer-list 1 protocol ip permit

|

| R2 |

R3 |

crypto isakmp policy 1

encry aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 101.1.1.1

crypto isakmp keepalive 30

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

mode transport

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 101.1.1.1

set transform-set IPSEC

match address A-ipsec

!

!

interface Loopback1

ip address 102.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 10.1.2.254 255.255.255.0

ip tcp adjust-mss 1332

!

interface Tunnel 1

ip address 192.168.1.2 255.255.255.0

ip mtu 1372

tunnel source Dialer 1

tunnel destination 101.1.1.1

!

interface Dialer1

ip unnumbered Loopback1

ip access-group A-security in

ip mtu 1454

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

!

router ospf 1

log-adjacency-changes

network 10.1.2.254 0.0.0.0 area 0

network 192.168.1.2 0.0.0.0 area 0

!

ip route 0.0.0.0 0.0.0.0 Dialer1

!

ip access-list extended A-ipsec

permit gre host 102.1.1.1 host 101.1.1.1

!

ip access-list extended A-security

permit esp host 101.1.1.1 host 100.1.1.2

permit udp host 101.1.1.1 host 100.1.1.2 eq isakmp

permit gre host 101.1.1 host 100.1.1.2

!

dialer-list 1 protocol ip permit

|

crypto isakmp policy 1

encry aes

authentication pre-share

group 2

!

crypto isakmp key cisco address 101.1.1.1

crypto isakmp keepalive 30

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

mode transport

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 101.1.1.1

set transform-set IPSEC

match address A-ipsec

!

!

interface Loopback1

ip address 103.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 10.1.3.254 255.255.255.0

ip tcp adjust-mss 1332

!

interface Tunnel 2

ip address 192.168.2.2 255.255.255.0

ip mtu 1372

tunnel source Dialer 1

tunnel destination 101.1.1.1

!

interface Dialer1

ip unnumbered Loopback1

ip access-group A-security in

ip mtu 1454

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

!

router ospf 1

log-adjacency-changes

network 10.1.3.254 0.0.0.0 area 0

network 192.168.2.2 0.0.0.0 area 0

!

ip route 0.0.0.0 0.0.0.0 Dialer1

!

ip access-list extended A-ipsec

permit gre host 103.1.1.1 host 101.1.1.1

!

ip access-list extended A-security

permit esp host 101.1.1.1 host 100.1.1.3

permit udp host 101.1.1.1 host 100.1.1.3 eq isakmp

permit gre host 101.1.1 host 100.1.1.3

!

dialer-list 1 protocol ip permit

|

GRE over IPsecの通信が正常に行われているかどうかは、先ず sh ip int briefコマンドでTunnelインターフェースがup/upである

ことを確認します。次に show ip ospf neighbor によりネイバーがはれていることを確認します。OSPFネイバーが見えない場合、

show crypto ipsec saコマンドで pkts encrypt と pkts decrypt のカウンターを確認します。pkt encryptのカウンターがうまく

カウントしている場合、暗号化が適正に行われパケットが送出できているので、自分側のルータのIPsecの設定に問題がないことが

分ります。pkts decrypt のカウンターが上手くカウントしている場合は、復号が行われていることから、相手側のルータのIPsecの

設定に問題がなく暗号化されているトラフィックを受信できていることが分ります。トラブルシューティングの参考にして下さい。

|